我们上一篇讲到了常见的Web漏洞,那么本篇就带给大家如何搭建一个靶场(漏洞验证平台)。例如,靶场内给我们一个能够SQL注入的网页,我们利用技术手段进行测试。

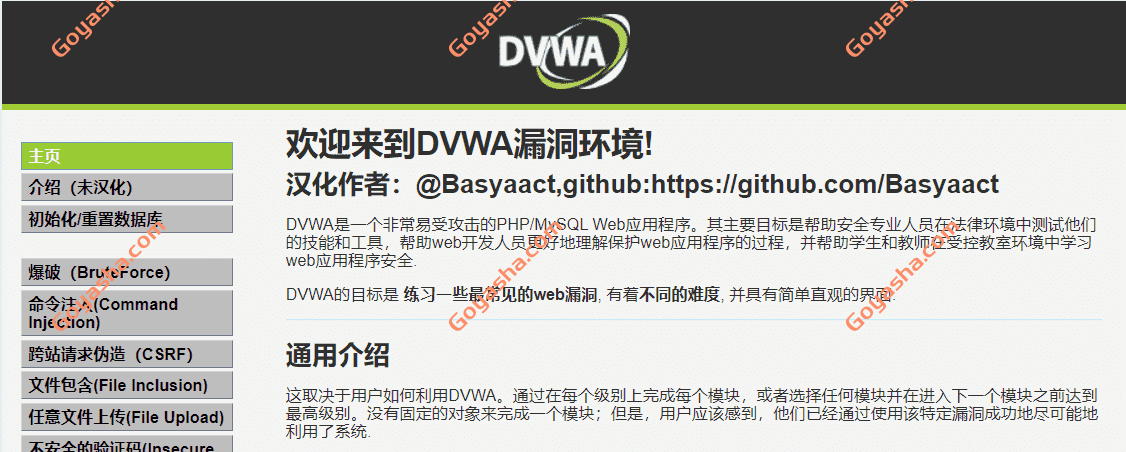

什么是DVWA?

DVWA是一个靶场平台,里面包含了大量的Web漏洞测试题,各种难度的都有。且DVWA里面包含了已记录和未被记录的漏洞,未被记录的漏洞就需要我们通过经验一步步测试到最后,这个更能提升我们对Web漏洞搞的理解和水平。

看过上篇的同学是否还记得OWASP,DVWA就是其官方编写的PHP网站,这个平台在我们学习渗透的过程中,帮助非常的大。

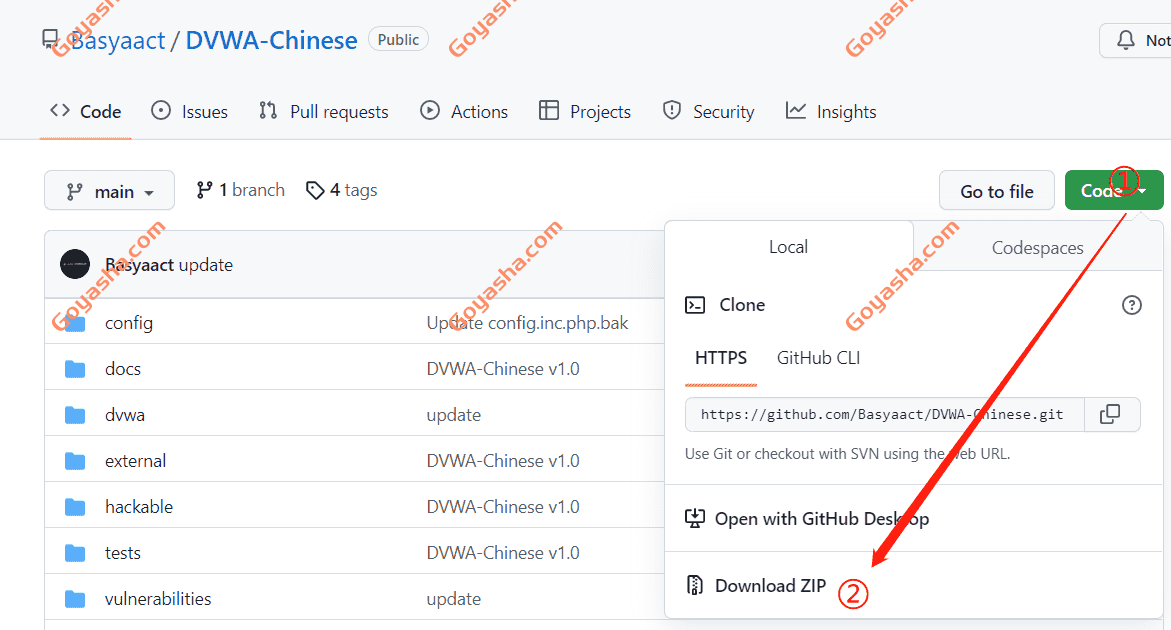

下载程序:

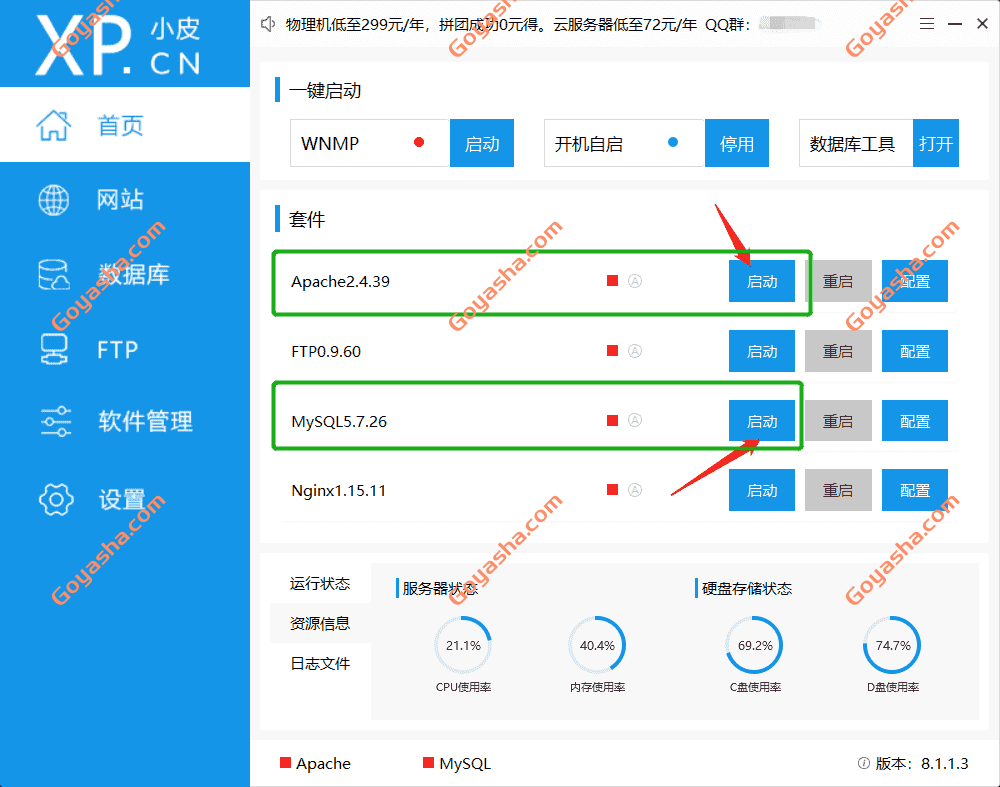

PHPstudy下载:https://www.xp.cn/download.html

DVWA程序下载:https://github.com/digininja/DVWA/archive/master.zip

环境配置:

我们下载安装完PHPstudy打开的界面是这样的,我们开启【Apache】和【MySQL】的套件:

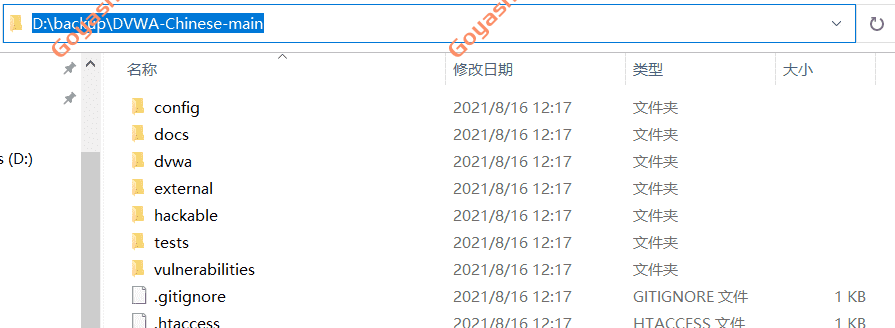

将DVWA程序解压到一个没有中文文件夹的路径下;

将目录下的“ config ”文件夹中“ config.inc.php.dist ”的“ .dist ”删除变为“ config.inc.php ”;

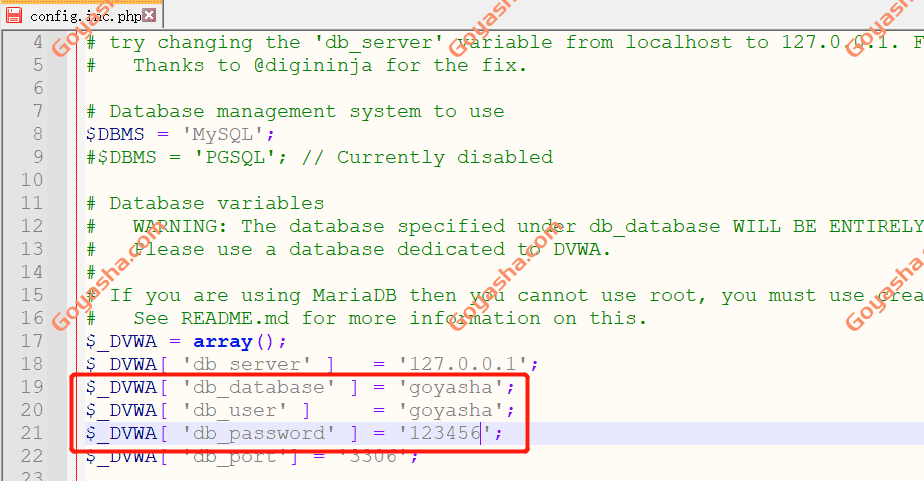

如果是刚入门的同学就将文件里的配置改成我红框标记的内容;

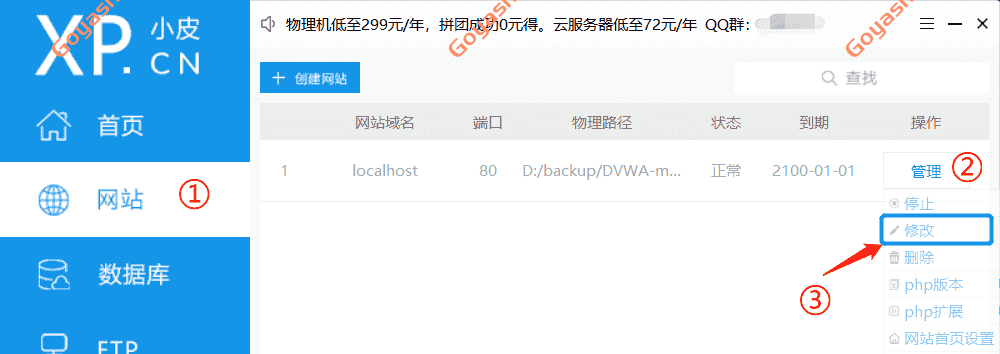

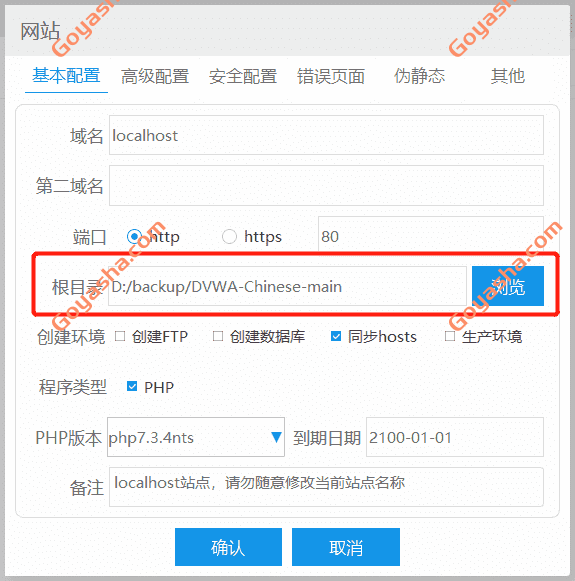

打开网站配置,将根目录切换到我们解压目录中;

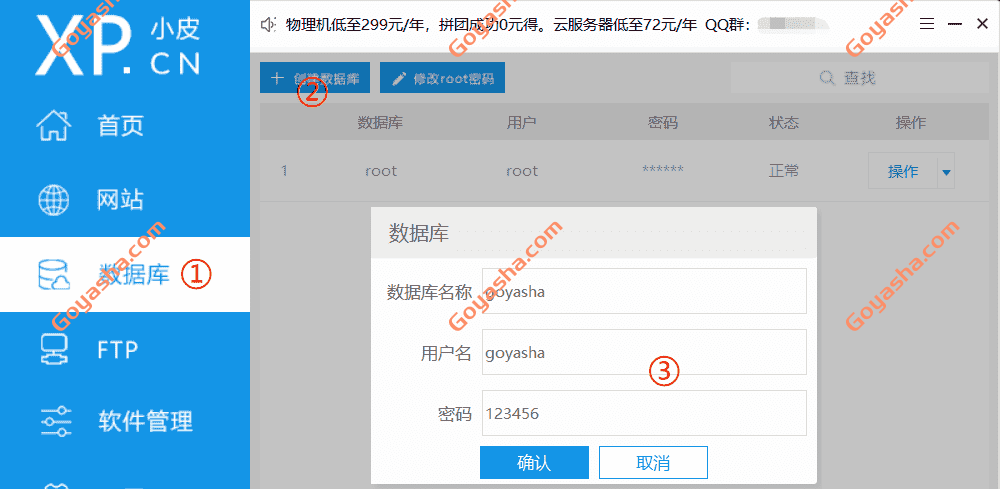

新建一个数据库用来存放DVWA的数据,第一次安装PHPstudy新建一个数据库需要修改root密码,我们随意修改即可;

注意:如果是刚入门的同学请将名称、用户名、密码跟我设置成一样的!

通过下面任意地址都能访问到DVWA安装界面:

http://localhost/setup.php

http://127.0.0.1/setup.php

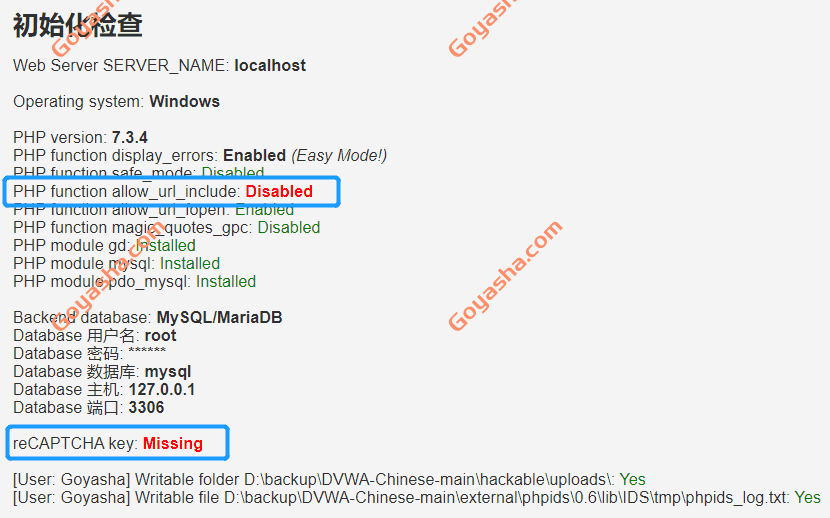

打开了之后正常情况下有两处标红,一个是 include 函数,一个是 key Missing(不用管);

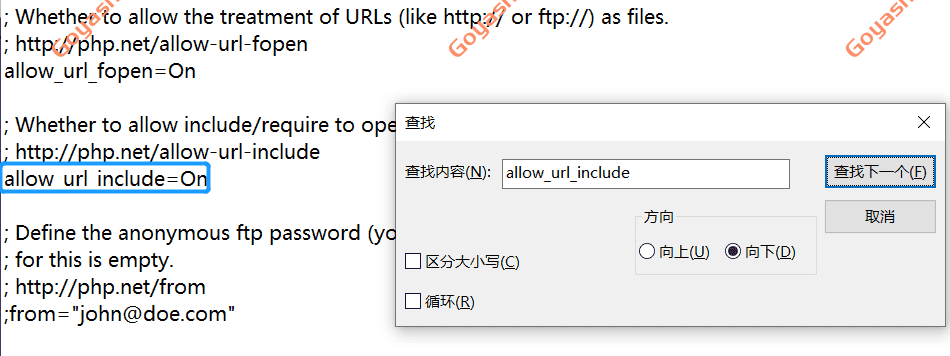

依次点击“ 设置 – 配置文件 – php7.3.4nts ”,打开php7.3.4nts;

找到 allow_url_include,将allow_url_include:Off设置为“ allow_url_include:On ”,保存文件刷新一下界面,如果没生效就重启 Apache 和 MySQL;

点击创建数据库,如果出现 setup successful,说明安装成功了!